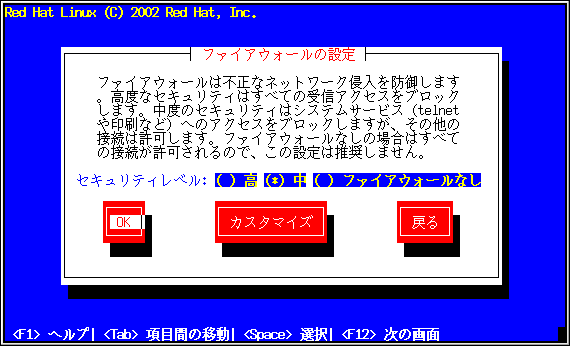

ファイアウォールの設定

Red Hat Linux にはシステムセキュリティを強化するファイアウォールプロテクションもあります。 ファイアウォールは、コンピュータをネットワークの間に存在し、ネットワーク上の リモートユーザーがこちら側のコンピュータ上のどのリソースにアクセスできるかを決定します。 ファイアウォールが適切に設定されていれば、システムのセキュリティは大幅に向上します。

システムに適切なセキュリティレベルを選択します。

- 高

高を選択すると、システムは (デフォルト設定を除く) ユーザーによって明確に指定されていない接続は受け付けません。デフォルトでは次の接続 のみが許可されます:

DNS 応答

DHCP — DHCPを使用するネットワークインターフェイスは正しく設定されます。

高を選択すると、ファイアウォールの次の物を拒否します:

アクティブモードの FTP (大半のクライアントでデフォルト使用になっている パッシブモードのFTPは動作します。

IRC DCC ファイル転送

RealAudioTM

リモート X Window System クライアント

システムをインターネットに接続はしているが、サーバを稼働する予定がない場合は、 これが最も安全な選択です。追加のサービスが必要な場合は、カスタマイズ を選択して特定のサービスだけにファイアウォールを通過させることができます。

- 中

中を選択すると、ファイヤーウォールは、リモートマシンによる システムの特定のリソースへのアクセスを許可しません。デフォルトでは次のようなリソースが 許可されません:

1023未満のポート — 標準の予約済のポート。 FTP, SSH, telnet, HTTPなどのほとんどのシステムサービスによって使用されます。

NFS サーバポート(2049)

リモートXクライアント用の ローカル X Window System ディスプレー

X フォントサーバ ポート (デフォルトでは、xfsは ネットワーク上でリッスンをせず、フォントサーバ内で無効です)。

RealAudioTMなどのリソースを許可する 一方で、通常のサービスへのアクセスを阻止したい場合は、中を選択します。 特定のサービスにファイヤーウォールを通過させるには、カスタマイズを 選択します。

- ファイヤーウォールなし

「ファイヤーウォールなし」を選択すると、システムに完全なアクセスを許すことになり、 セキュリティチェックがありません。セキュリティチェックは一定のサービスに対するアクセスを 無効化します。これは、信頼できるネットワーク(インターネットではない)上で稼働しているか 又は、 後でファイアウォール設定を計画している時のみに選択すべきです。

カスタマイズを選択すると、信頼できるデバイスを追加したり、 他の到着するサービスを許可することができます。

- 信頼するデバイス

信頼するデバイスの中のいずれかを選択すると、そのデバイスは ファイアウォールの規定から除外されて、そのデバイスからの通信はすべてシステムにアクセス できます。例えば、ローカルネットワークを稼働しているが、PPPダイヤルアップでインターネットに 接続している場合、eth0をチェックすると、ローカルネットワークからの すべての通信は許可されます。eth0 を信頼できるデバイスとして 選択すると、イーサネット上にすべての通信が許可されることになりますが、ppp0の インターフェイスはまだ、ファイアウォールでブロックされています。あるインターフェイス上の 通信を制限したい場合は、チェックは入れない(未選択の)ままにしてください。

インターネットなど公開ネットワークに接続してあるデバイスを 信頼するデバイスとすることは推薦できません。

- 侵入を許可

このオプションを有効にすることは、特定のサービスにファイアウォールの通過を許可することになります。 ワークステーションのインストール中には、これらのサービスのほとんどはシステムにインストール されていないことに注意してください。

- DHCP

到着するDHCP照会と応答を許可すると、IPアドレスの決定にDHCPを使用する ネットワークインターフェイスはどれも許可することになります。通常DHCPは有効に なっています。DHCPが有効になっていない場合は、コンピュータはIPアドレスを 取得することができません。

- SSH

Secure SHell (SSH) はリモートマシンにログインしてコマンドを実行するためのツール群です。SSHツールを 使用してファイアウォールを通過してマシンのアクセスを計画している場合は、この オプションを有効にします。SSHツールを使用してリモートマシンにアクセスするには openssh-serverパッケージがインストールされている 必要があります。

- Telnet

Telnetはリモートマシンにログインするためのプロトコルです。Telnet通信は 暗号化されず、ネットワーク盗聴に対して安全ではありません。外来のTelnetアクセスを 許可することは推薦できません。外来のTelnetアクセスを許可したい場合は telnet-serverパッケージをインストールする必要があります。

- WWW (HTTP)

HTTP プロトコルはwebページを提供するために、Apache (及び、他の Webサーバ)によって使用されます。Webサーバを公開する計画の場合は、この オプションを有効にします。ローカルのwebページを見たり、webページの 開発したりする場合は、このオプションは必要有りません。webページを提供するためには apacheパッケージをインストールする必要があります。

- Mail (SMTP)

ファイアウォールを通過して受信メールの配信を許可したい場合は、 このオプションを有効にします。有効な場合、リモートホストはメール 配信をするために直接こちらのマシンに接続できます。POP3 や IMAPを 使用してISP サーバからメールを引き取ったり、又は、fetchmail などのツールを使用している場合はこのオプションは有効にする必要がありません。 不適切な設定のSMTPサーバは、リモートマシンがこちらのサーバを使用して スパムメール送信できるような許可をする可能性があることに注意して下さい。

- FTP

FTP プロトコルは ネットワーク上のマシンの間でのファイル転送に 使用されます。自分の FTPサーバを公開する予定が有る場合は、このオプションを 有効にします。このオプションを活用するにはwu-ftpd (必要に応じてanonftpも)をインストールする必要があります。

- Other ports

他のポートフィールドにポートを登録することによって、 このリストにないポートにアクセスを許可することができます。使用するフォーマットは port:protocolです。例えば、IMAPにファイアウォールを 越えてアクセスを許可する場合は、imap:tcpと指定 します。また、ポート番号を明確に指定することもできます。ファイアウォールを 越えてポート1234上にUDPパケットを許可するには、1234:udpと 入力します。複数のポートを指定する場合は、コンマで区切ります。